O Spyware é um software espião que costuma ser instalado no celular ou no computador sem o consentimento do usuário. Na América Latina, Brasil é o país com o maior número de detecções da ameaça.

Geralmente, quando perguntamos aos participantes de uma palestra ou treinamento quais códigos maliciosos eles conhecem e quais consideram os mais perigosos, o primeiro destacado é quase sempre o Ransomware. Isso faz sentido se pensarmos que esse código malicioso é um dos que mais chama a atenção (mensagens de resgate e bloqueios de tela).

No entanto, a grande maioria das ameaças de computador são sigilosas e tentam permanecer escondidas no sistema enquanto roubam informações, mineram criptomoedas, usam recursos do usuário ou simplesmente esperam por comandos do C&C do atacante. Este é o caso do spyware, uma variedade de malware sigiloso usado por um atacante para monitorar o computador de uma vítima sem o seu consentimento. Neste sentido, esse tipo de ameaça é projetada principalmente para a recuperação remota de senhas e outras informações confidenciais dos computadores de suas vítimas, e pode ser classificado em quatro tipos diferentes: adware, monitores de sistema, cookies de rastreamento e trojans.

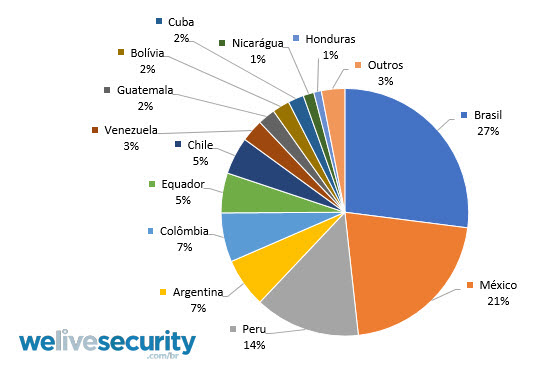

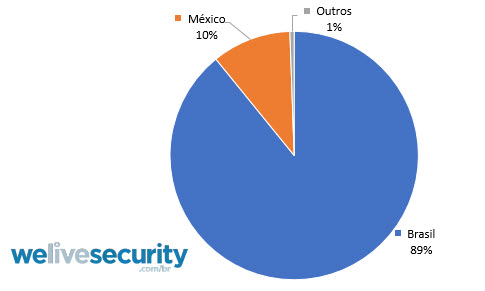

Nos últimos 12 meses detectamos uma grande quantidade de spyware em países da América Latina, principalmente no Brasil, México e Peru, seguidos em menor proporção por Argentina e Colômbia. Embora muitas dessas detecções sejam de famílias de spyware genéricas ou estejam se espalhando pelo mundo, outras são códigos maliciosos direcionados a países da América Latina.

Emotet: uma ameaça que continua ativa

O primeiro é o caso do trojan Emotet, um malware muito poderoso que temos visto na América Latina desde 2015 e que detectamos com a assinatura Win32/Emotet. Este código malicioso, que evoluiu nos últimos anos, tem como principal objetivo o roubo de credenciais bancárias e de dados financeiros, embora tenha incluído outros recursos nas suas últimas versões, tais como propagação na rede, coleta de informações sensíveis, encaminhamento de portas, entre outros.

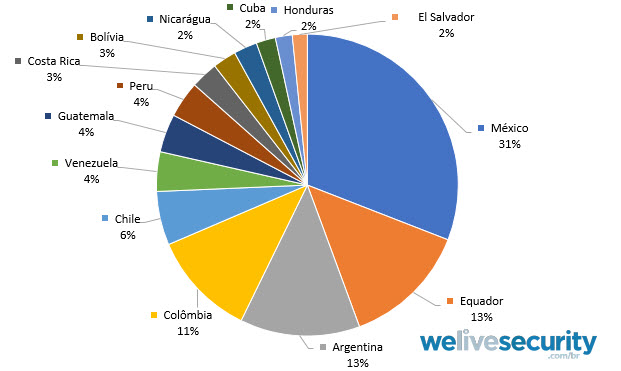

Outra característica do Emotet é o uso de e-mails e Engenharia Social para sua propagação, fazendo-se passar por empresas conhecidas e também aproveitando promoções especiais como a Black Friday. Em todos esses casos, o usuário recebe um e-mail com um arquivo anexo, que usa macros e código incorporado no documento para baixar o spyware de um servidor da Internet. Se levarmos em conta que o macro malware dobrou nos últimos anos no México, não é surpreendente que este seja o país com o maior número de detecções do Emotet no ano passado. Em seguida, Equador, Colômbia e Argentina em percentagens semelhantes.

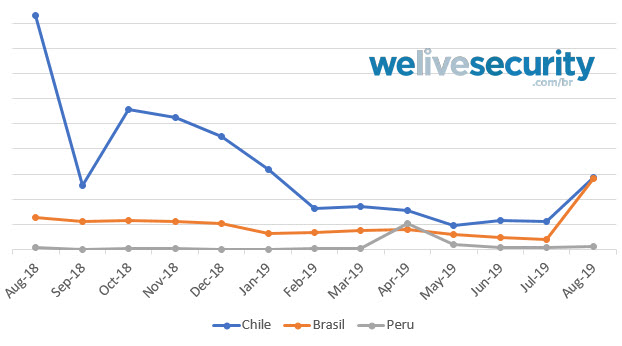

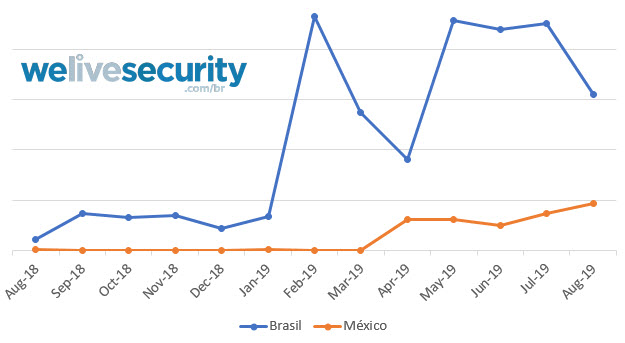

Embora a maior porcentagem de detecções dessa ameaça tenha ocorrido no final de 2018, recentemente foi detectada uma nova onda de atividade do Emotec usando novos métodos para esconder seus macros nos e-mails recebidos. Em países como o Chile, a Computer Security Incident Response Team (CSIRT) do país alertou sobre uma recente campanha de phishing tentando propagar a ameaça. Além disso, também foi possível verificar que outros países fora da América Latina, como a Espanha, detectaram uma grande atividade de trojans nas últimas semanas.

Mekotio: um trojan bancário que afeta principalmente o Chile

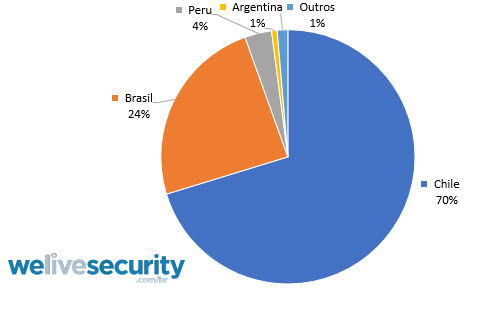

Por outro lado, temos outro trojan bancário conhecido como Mekotio, que se concentra principalmente no Chile com mais de 70% das detecções na região, seguido pelo Brasil com 24%.

Este trojan espião é caracterizado por se fazer passar por empresas de serviços por e-mail contendo um link para baixar uma suposta fatura, que na verdade baixa um arquivo .zip contendo o trojan. O interessante desta ameaça é que ela é totalmente dirigida aos usuários chilenos, já que está geolocalizada e o link de download só funciona a partir de endereços IP do Chile.

Embora a maior atividade desta ameaça tenha sido detectada em agosto do ano passado, nos chamou a atenção o seu reaparecimento nos últimos meses de 2019 com novas campanhas de Engenharia Social através de e-mails, como a recente campanha, novamente direcionada a usuários no Chile, na qual a ameaça foi propagada através de e-mails que se fazem passar por empresas de serviços.

Continuando com outras ameaças de características semelhantes, encontramos o Amavaldo, um código malicioso destinado a roubar credenciais bancárias e dados financeiros de usuários no Brasil e no México. Para infectar suas vítimas, Amavaldo usa um único downloader, que consiste em um arquivo executável do Windows que muitas vezes finge ser o instalador de software legítimo. Além disso, utiliza técnicas de Engenharia Social com o intuito de levar a vítima a tomar uma ação relacionada com o seu banco, como, por exemplo, a verificação dos dados do cartão de crédito. Além disso, a ameaça monitora as janelas ativas no computador da vítima e, caso detecte uma janela relacionada a um banco, o malware entra em ação exibindo uma janela pop-up falsa que se faz passar pelo banco para, por exemplo, roubar dados privados da vítima.

Como outros códigos de espionagem, as últimas versões do Amavaldo suportam recursos como captura de tela, captura de fotos através de webcam, keylogger, execução de código e assim por diante.

Esta ameaça relativamente nova tornou-se popular no início deste ano e hoje continuamos vendo um grande número de detecções no Brasil.

Embora estas sejam algumas das famílias mais comuns de códigos maliciosos de espionagem encontrados na América Latina, a lista é muito mais longa. De janeiro a agosto de 2019, detectamos mais de 1970 variantes de spyware em países da região, pertencentes a mais de 35 famílias diferentes de malware.

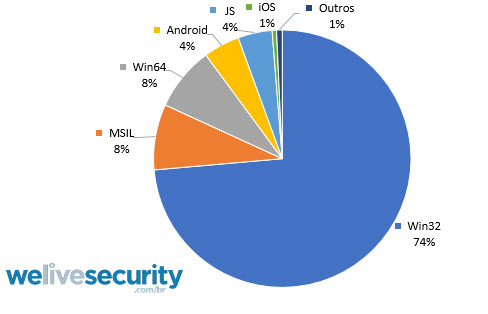

Por outro lado, mais de 80% das variantes destes códigos maliciosos são desenvolvidas para a plataforma Windows, o que faz sentido se considerarmos que os métodos de propagação mais utilizados para estes tipos de ameaças são os e-mails e os aplicativos piratas. No entanto, não devemos perder de vista os dispositivos móveis, uma vez que o spyware também pode ser encontrado nestas plataformas, mesmo nas lojas oficiais.

Para evitar a ameaça, sugerimos sempre contar com ferramentas de segurança abrangentes, dispositivos e software atualizados.